Formats de certificat SSL

En connexion avec les certificats SSL, un assez grand nombre de noms tels que PEM, CSR, KEY, DER, etc. sont mentionnés. Ce sont des fichiers qui sont pratiquement seulement des "boîtes" pour l'emplacement du certificat et de ses clés. Un grand nombre de formats ont été créés progressivement en raison de diverses implémentations dans les systèmes d'exploitation ou les applications, certains ont été normalisés dans RFC.

CSR (.csr)

Une demande de signature de certificat (CSR) est une demande de certificat qui est transmise à une autorité de certification pour certification. La demande peut être générée directement sur le serveur, dans l'application OpenSSL ou vous pouvez facilement la générer dans le détail de la commande selon ce manuel, y compris la clé privée, après avoir commandé le certificat SSL. Le format de l'application est conforme à PKCS # 10 (Public Key Cryptography Standards) et est défini dans RFC 2986 (Specification de syntaxe de demande de certification). L'application CSR contient les informations nécessaires pour émettre le certificat. C'est-à-dire le nom de domaine, l'organisation, l'état, et aussi la clé publique que l'autorité de certification confirme. Le format de codage du CSR qui est inséré dans la commande et envoyé à l'autorité de certification est PEM. La structure d'information dans la demande est définie en utilisant ASN.1 (notation de syntaxe abstraite).

Après que le certificat est délivré et signé par l'autorité de certification, le certificat est déjà livré de l'autorité dans d'autres formats, tels que CRT, p7b. Il est souvent également envoyé directement par e-mail en format txt PEM, avec des informations sur la délivrance du certificat SSL.

Nous ne recommandons pas de créer une demande de certificat et une clé privée sur des sites en ligne inconnus.

Dans notre aide, nous publions des instructions sur comment générer un CSR et une clé privée dans OpenSSL.

PEM (.pem)

Un des formats les plus utilisés pour stocker les certificats SSL/TLS. C'est un conteneur pour stocker des données cryptographiques encodées en texte (clés et certificats) et permet un envoi facile par e-mail, il est défini dans RFC 1421 à 1424. Il peut contenir un certificat public séparé mais aussi un certificat public plus des certificats CA ou il peut contenir un ensemble complet de certificats incluant la clé publique, la clé privée, et les certificats racines de l'autorité de certification émettrice. Une demande de signature de certificat (CSR) est également fournie au format PEM, qui est converti à partir du format PKCS10.

Le nom provient de l'abréviation Privacy-enhanced Electronic Mail (PEM), qui était la norme pour la sécurité des e-mails. L'essence principale du format PEM est le recodage du format binaire (c'est-à-dire des uns et des zéros) par la méthode base64 et l'ajout d'un en-tête et d'un pied de page informatifs de -----BEGIN PRIVATE KEY----- et -----END PRIVATE KEY----- ou -----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----.

Exemple du certificat délivré au format PEM

-----BEGIN CERTIFICATE-----

MIIF+TCCBOGgAwIBAgIRAOUXUXsbB/LpS0VTQsz/HFcwDQYJKoZIhvcNAQELBQAw

gY8xCzAJBgNVBAYTAkdCMRswGQYDVQQIExJHcmVhdGVyIE1hbmNoZXN0ZXIxEDAO

BgNVBAcTB1NhbGZvcmQxGDAWBgNVBAoTD1NlY3RpZ28gTGltaXRlZDE3MDUGA1UE

AxMuU2VjdGlnbyBSU0EgRG9tYWluIFZhbGlkYXRpb24gU2VjdXJlIFNlcnZlciBD

QTAeFw0xOTAxMTcwMDAwMDBaFw0xOTA0MTcyMzU5NTlaMFAxITAfBgNVBAsTGERv

bWFpbiBDb250cm9sIFZhbGlkYXRlZDERMA8GA1UECxMIRnJlZSBTU0wxGDAWBgNV

BAMTD3dlYi1zZWN1cml0eS5jejCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoC

ggEBAMNC5twUz78YyvW9Y+avpBZLZjGFLZbNZN3tukWL/1wuwLUrhuCju1IDXWnJ

a7vu4IFA/m/fgD68Y+I6BEF/tdw94TGc/X0n+Q326ZB3ff8e5+GF2o2oXQCUEX60

wGv17zIx8jCYZtaP9rWekUzWmkNPagImboWeYSLWkt7GvdJCU7VY8kpKm7Y/JF/P

Qs4Z5+d4HMsfknJ+PofI7Ve3wT0aPE4aiQ3+MWryxcnZYzH7xNpeB7UbkfFIeDki

4X1vkVFM2Do07IkY9dO8d0UNI3lDDJDpxCCW4kVOl8yQTRtmyPZmtXk5uoyFcCEh

KP5/T2gxNr9KNzIornE0F7LZfpMCAwEAAaOCAowwggKIMB8GA1UdIwQYMBaAFI2M

XsRUrYrhd+mb+ZsF4bgBjWHhMB0GA1UdDgQWBBSHdiVoz7sMpYkdFsQWYHoMcJZU

IzAOBgNVHQ8BAf8EBAMCBaAwDAYDVR0TAQH/BAIwADAdBgNVHSUEFjAUBggrBgEF

BQcDAQYIKwYBBQUHAwIwSQYDVR0gBEIwQDA0BgsrBgEEAbIxAQICBzAlMCMGCCsG

AQUFBwIBFhdodHRwczovL3NlY3RpZ28uY29tL0NQUzAIBgZngQwBAgEwgYQGCCsG

AQUFBwEBBHgwdjBPBggrBgEFBQcwAoZDaHR0cDovL2NydC5zZWN0aWdvLmNvbS9T

ZWN0aWdvUlNBRG9tYWluVmFsaWRhdGlvblNlY3VyZVNlcnZlckNBLmNydDAjBggr

BgEFBQcwAYYXaHR0cDovL29jc3Auc2VjdGlnby5jb20wLwYDVR0RBCgwJoIPd2Vi

LXNlY3VyaXR5LmN6ghN3d3cud2ViLXNlY3VyaXR5LmN6MIIBBAYKKwYBBAHWeQIE

AgSB9QSB8gDwAHYAu9nfvB+KcbWTlCOXqpJ7RzhXlQqrUugakJZkNo4e0YUAAAFo

Ww+ePQAABAMARzBFAiEAtZoULgmDyEppYK9nmDWNRjRGcE+BBo/DLaaoaYWg7C8C

IH+0UCda6Txcl05inAsMpzlePELyZ3hawgEdmMugK3bXAHYAdH7agzGtMxCRIZzO

JU9CcMK//V5CIAjGNzV55hB7zFYAAAFoWw+eiwAABAMARzBFAiEAmdEbql+1pWWf

HmpkY34JziCOQzaDlFVtUFen+blgIWwCIBVnwDD3vnwSsrO2T5Clo5Pjqa+xxU7O

trLo/ZRGkICBMA0GCSqGSIb3DQEBCwUAA4IBAQAzOM9lS3RSU7rLy8T3BfixHvua

ErZ+YOHCHpYhlCeSuFZ66jVHueYWvgfF8A+enRdMM0k0z0PC9enREnumNDq3msCf

WYhSLd5lDXiEddg2GCrXkwhOFfOiG0tywS5CD+hLsTq1LQkWDQg7EKlIb6ddhaZO

IYEQ9xwE7aehynQEvAjv3UyevMYfvw7glY+MW5bkMfsxPndDD1gDbnYt8kyenjcv

odjnkvTw4ngnCy1gF9mVWkgQsE1j34FER1bVtR/FlspI0FB+ogV4Qhso1N23DwtF

VDKxH8p+ddYh1LX4b6Oy3dZqzt4HOcunPKsFv36ABpeTs8FPOjgQueTWfHQ4

-----END CERTIFICATE-----

Vous pouvez décoder cette chaîne de texte, par exemple sur cette page, où vous pouvez trouver des informations sur le certificat (validité, informations dans le certificat, autorité, et bien plus).

Les fichiers PEM sont encodés au format Base64, qui est un encodage qui convertit les données binaires en une séquence de caractères ASCII imprimables (un jeu de caractères de 64 éléments composé de lettres majuscules et minuscules de l'alphabet anglais, de chiffres et de signes plus ('+') et d'un slash ('/')). Les fichiers PEM sont très faciles à manipuler, car ils ont un contenu dans un format de texte lisible et peuvent être ouverts dans n'importe quel éditeur. Les certificats individuels sont ensuite clairement séparés par un en-tête et un pied de page. Plus sur le format PEM dans WIKI ...

PFX (.pfx) / Format PKCS #12

.pfx, mais aussi .p12 ou .pkcs12 sont des formats définis dans les normes Public-Key Cryptography Standards (normes PKCS). C'est un format de conteneur de mot de passe qui contient à la fois des certificats publics et privés. Contrairement aux fichiers .pem, le conteneur est entièrement crypté. PKCS#12 (.p12) était à l'origine un standard privé de Microsoft qui a ensuite été défini dans RFC 7292. Il offre une sécurité améliorée par rapport au format texte PEM.

Nous rencontrerons principalement le format PFX sur la plate-forme Windows. Si la demande de certificat n'est pas générée directement dans le système d'information Internet (IIS), il est nécessaire de fournir au gestionnaire du serveur un certificat au format PFX pour l'importer dans le serveur. Pour ces cas, nous publions dans l'aide des instructions sur comment exporter le certificat en PFX en utilisant OpenSSL.

Les certificats de signature de code et les signatures électroniques sont également exportés vers le fichier .p12 / .pfx.

Les fichiers .pfx et .p12 sont de facto identiques, et si vous avez besoin du fichier p12 au lieu du pfx, vous pouvez lire que vous devez simplement le renommer. Ce n'est pas toujours aussi simple. Vous pouvez en savoir plus dans la discussion sur stackoverflow.com.

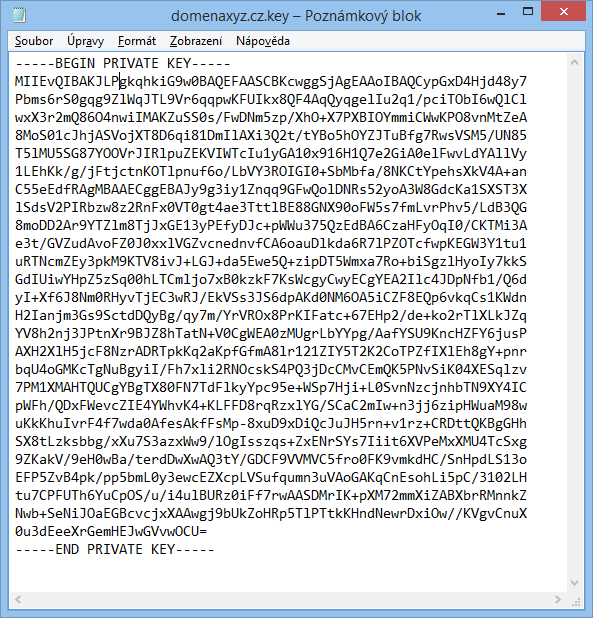

KEY (.key)

Le fichier .key contient le certificat au format PEM et contient uniquement la clé privée du certificat. La clé privée est encadrée par les chaînes ----- BEGIN PRIVATE KEY ----- et ----- END PRIVATE KEY -----. Ce fichier devrait s'ouvrir dans n'importe quel éditeur de texte.

Il n'y a pas de normalisation pour le format .key et c'est de facto une désignation du fichier avec la clé privée.

DER (.der)

DER (Distinguished Encoding Rules). Un fichier binaire (une chaîne de zéros et de uns) qui contient les informations de certificat stockées. Il contient un certificat SSL ou le chemin complet de la chaîne racine (certificats intermédiaires) et peut également contenir une clé privée. Utilisé dans le monde Unix ou sur les plateformes Java, sous Windows le fichier .der est automatiquement considéré comme un détenteur de certificat. DER est une version binaire défectueuse d'un fichier PEM codé en base64.

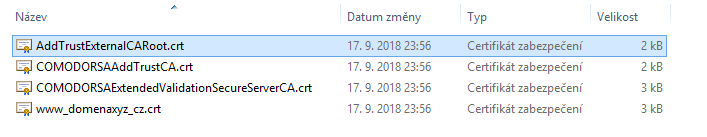

CRT (.crt)

Le fichier .crt contient un certificat SSL au format PEM. Ils peuvent être ouverts avec n'importe quel éditeur de texte et le certificat est encadré par les balises ----- BEGIN CERTIFICATE ----- et ----- END CERTIFICATE -----.

Sous Windows, lorsque vous double-cliquez sur un fichier et acceptez l'avertissement, une fenêtre avec les détails du certificat s'ouvre automatiquement. Si vous renommez le fichier .crt en .txt, un double-clic ouvre un éditeur de texte avec le contenu PEM.

P7B (.p7b)

Le format P7B contient la clé publique et les certificats intermédiaires de l'autorité de certification. Ne contient pas de clé privée. Le format P7B / PKCS # 7 est enregistré au format ASCII Base64 et le fichier a une extension .p7b ou .p7c. Défini dans le RFC 2315 comme numéro PKCS 7. Le format utilisé par Windows. Java utilise .keystore. Il est possible de définir une hiérarchie de certificats pour ces conteneurs.

CER (.cer), CERT (.cert)

Il s'agit d'une extension de fichier .pem différente. Utilisé pour indiquer le certificat émis. Le certificat stocké au format PEM est délimité par l'en-tête et le pied de page ----- BEGIN CERTIFICATE ----- et ----- END CERTIFICATE -----.

Autres types de fichiers et formats

CRL

Liste de révocation de certificats (CRL) - liste de certificats révoqués. Les autorités de certification publient des listes de certificats révoqués dans ces listes.

RFC 7468

La norme proposée RFC 7468 (Encodages textuels des structures PKIX, PKCS et CMS) décrit et normalise le codage texte des PKI (Infrastructure à clés publiques X.509), PKCS (Normes de cryptographie à clé publique) et CMS (Syntaxe de message cryptographique).

Prochaine étape?

Retour à l'aide

Vous avez trouvé une erreur ou vous ne comprenez pas quelque chose ? Écrivez-nous !